Cloud Computing wird immer populärer und das aus gutem Grund: Flexibilität, Skalierbarkeit und Kostenersparnis sind nur wenige von vielen Vorteilen für die Nutzung fremder Computerressourcen. Aber spricht wirklich alles uneingeschränkt für eine Migration in die Cloud?

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt davor, dass sich der erwartete Nutzen gar nicht vollständig auswirkt, wenn kritische Erfolgsfaktoren im Vorfeld nicht ausreichend betrachtet werden. Folgende Gründe können die Vorteile des Cloud-Computing hemmen:

1. Fehlende Strategie

Die Nutzung von Cloud-Diensten ist immer auch eine strategische Entscheidung. Ohne ausreichende vorherige Planung kann es zum Beispiel vorkommen, dass die Dienstleistung nicht kompatibel mit der eigenen Infrastruktur ist und technisch, organisatorisch oder finanziell negative Effekte zur Folge hat.

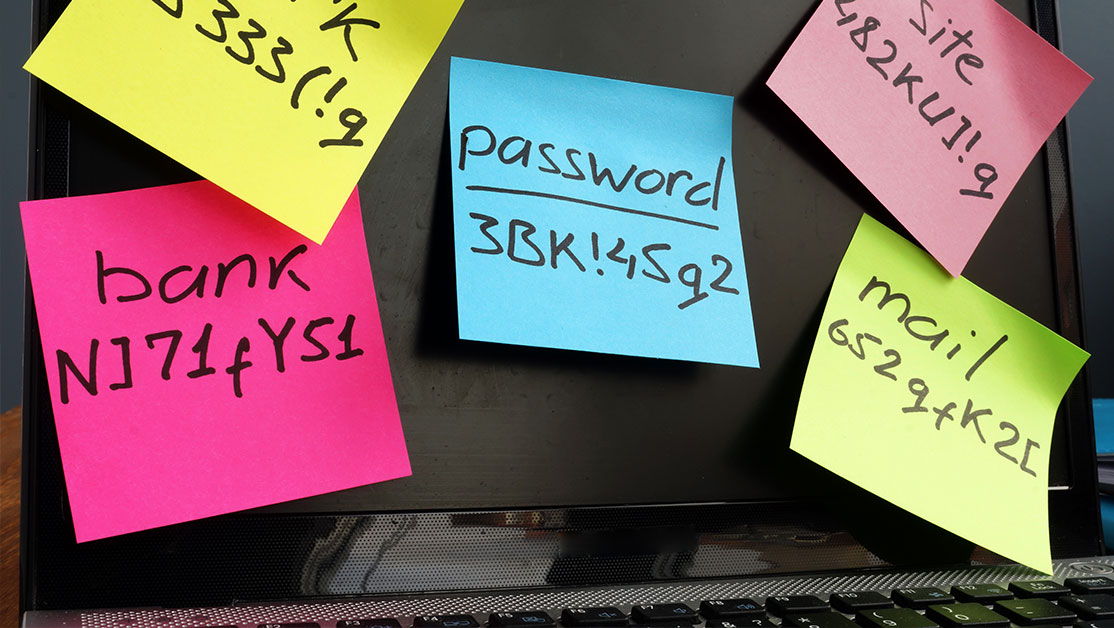

2. Kontrollverlust

Externe Rechenleistung macht ein Unternehmen je nach Vertragsbedingungen mehr oder weniger stark abhängig. Gerade in puncto Sicherheitsvorkehrungen fehlt es an Kontrolle und kann bei unzureichenden Vorkehrungen zu einer Gefährdung geschäftskritischer Informationen führen.

3. Rechtliche Risiken

Viele Cloud-Anbieter bieten ihre Dienste in einem internationalen Kontext an. Daher ist es unabdingbar, sich im Vorfeld mit Bestimmungen rund um Datenschutz, Haftung, Insolvenzrecht und Informationspflichten auseinanderzusetzen.

4. Fehlende Mandantenfähigkeit

Häufig teilen sich beim Cloud Computing mehrere Unternehmen dieselben Ressourcen. Dabei muss auf eine sichere Trennung geachtet werden, damit Informationen nicht von anderen Kunden manipuliert oder gelöscht werden können.

5. Vertragliche Sicherheitslücken

Aufgrund unzureichender oder missverständlicher vertraglicher Regelungen kann es passieren, dass der Anbieter Sicherheitsmaßnahmen mangelhaft umsetzt. Gerade bei der Nutzung von Cloud-Kapazitäten über Drittanbieter kann es zu vertraglichen Unklarheiten und der Gefährdung sensibler Informationen kommen.

6. Mangelnde Planung der Migration

Der finale Umstieg von eigene auf externe Rechenleistungen wird oftmals unterschätzt und unzureichend geplant. Ohne Testphasen und stufenweise Migration der Cloud-Nutzung besteht das Risiko von Systemausfällen und Datenverlust.

7. Schlechte Einbindung in die eigene IT

Werden Cloud-Dienste nur mangelhaft in die eigene Infrastruktur eingebunden, kann es zu Leistungsminderungen beim Endverbraucher kommen. Dies birgt nicht nur die Gefahr verlangsamter Geschäftsprozesse, sondern auch erhöhter Sicherheitslücken.

8. Offenes Vertragsende

Genauso wichtig wie die vertragliche Gestaltung für die Laufzeit der Cloud-Nutzung sind auch die Regelungen für die Beendigung des Vertrags. Gerade bei unvorhergesehenen Ereignissen wie Insolvenz oder Verkauf des Diensteanbieters kann es sonst zu Problemen kommen. Beispielsweise könnten bei einer unzureichend geregelten Datenlöschung Unbefugte an Unternehmensdaten gelangen.

9. Unklares Administrationsmodell

Bei der Nutzung anderer IT-Ressourcen ändert sich in der Regel das Rollenverständnis bisheriger IT-Administratoren hin zu Service-Administratoren. Werden entsprechende Mitarbeiter nicht ausreichend auf die Umstellungen vorbereitet, besteht die Gefahr unzureichend administrierter Cloud-Dienste. Dies wiederum kann zu einer eingeschränkten Verfügbarkeit führen.

10. Unzureichendes Notfallkonzept

Auch beim Anbieter kann es zu Ausfällen kommen, weshalb die vorherige Klärung über ein entsprechendes Notfallkonzept elementar für den uneingeschränkten Geschäftsbetrieb ist.

Letztendlich ist die Entscheidung über die Nutzung eines Cloud-Dienstes individuell abhängig von verschiedenen Faktoren: Sollen einzelne Anwendungen fremd gehostet werden oder die gesamte IT-Infrastruktur? Wie sensibel sind die Daten, die ausgelagert werden? Wird ein direkter Dienstleister gewählt oder ein Drittanbieter für die Dienste gewählt?

Unter Berücksichtigung der BSI-Empfehlungen wägen wir die Chancen und Risiken der Cloud-Nutzung im Einzelfall für Sie ab. Gerne stellen wir Ihnen außerdem Serverkapazitäten in unserem Rechenzentrum in Bremen bereit - Sprechen Sie uns einfach an!

Quelle: BSI, IT-Grundschutz-Kompendium

Bild: shutterstock.com | 600464906 | winui